窃密者 Jester Stealer 浮出水面,具备反沙盒和反虚拟化特性

安全研究人员近期发现一个新出现的窃密恶意软件 Jester Stealer,窃取登录凭据、Cookie 和信用卡等信息,其销售广告如下所示:

广告

广告

2021 年 7 月,Jester Stealer 在网络犯罪论坛上露面,论坛上发布的贴子如下所示:

帖子

帖子

Jester Stealer 具备以下典型特点:

使用 AES-CBC-256 算法加密进行通信

C&C 服务器位于 Tor 网络中

所有日志都重定向到 Telegram

在内存中收集数据,不需写入硬盘

特性宣传

特性宣传

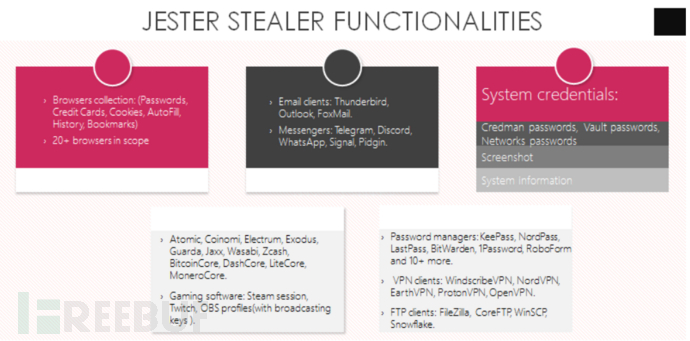

在分析调查期间,Jester Stealer 更新了七个版本。除了上面提到的特性外,还具备反沙盒和反虚拟化等对抗特性。该恶意软件窃取浏览器、VPN 客户端、密码管理器、聊天软件、电子邮件客户端、加密钱包和游戏软件的相关数据。窃取的数据通过 Tor 网络以日志的形式发送到 Telegram Bot,如果这种方法未成功则使用 AnonFiles(匿名文件共享平台)。

功能特性

功能特性

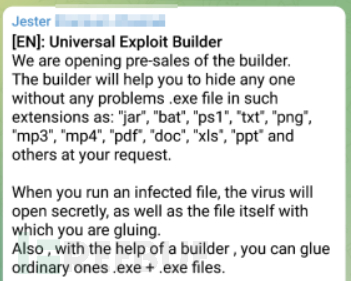

Jester Stealer 的开发者还提供了自定义恶意软件构建工具,可以通过 txt、jar、ps1、bat、png、doc、xls、pdf、mp3、mp4 和 ppt 等扩展名隐藏 .exe 文件。

Telegram 频道

Telegram 频道

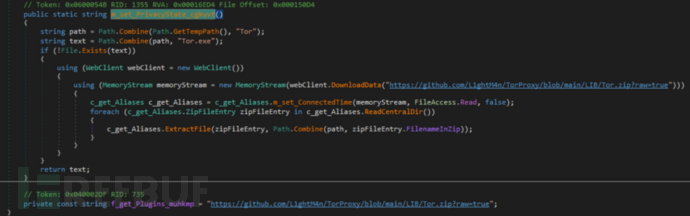

技术分析

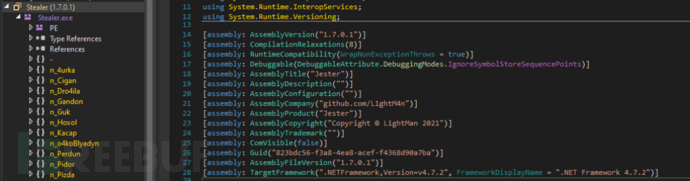

通过静态分析,Jester Stealer 使用 .NET 开发。不止配置文件部署在 GitHub上,Jester Stealer 也会通过 GitHub 下载 Tor 代理。

文件信息

文件信息

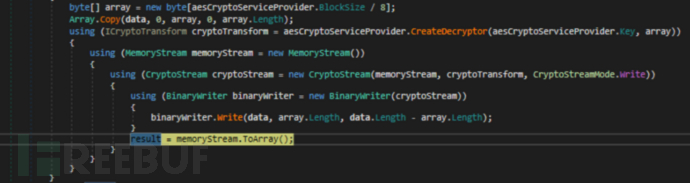

如下所示,Jester Stealer 使用自定义加解密函数,处理 Onion URL、注册表项等。

自定义函数

自定义函数

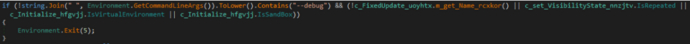

该恶意软件内置多项检查,阻止被自动分析:

反分析技术

反分析技术

恶意软件发现自己在被调试会终止执行

恶意软件发现自己在虚拟环境中运行(如 Virtulbox、vmbox、VMware 等)会终止执行

恶意软件发现自己在沙盒(SbieDll.dll)中运行会终止执行

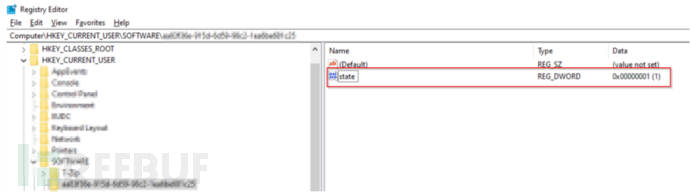

恶意软件发现注册表项 state 被设置为 1 会终止执行

注册表项

注册表项

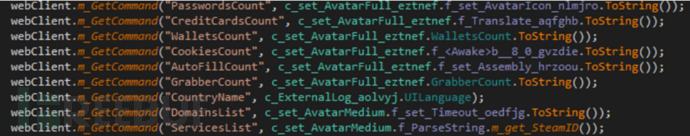

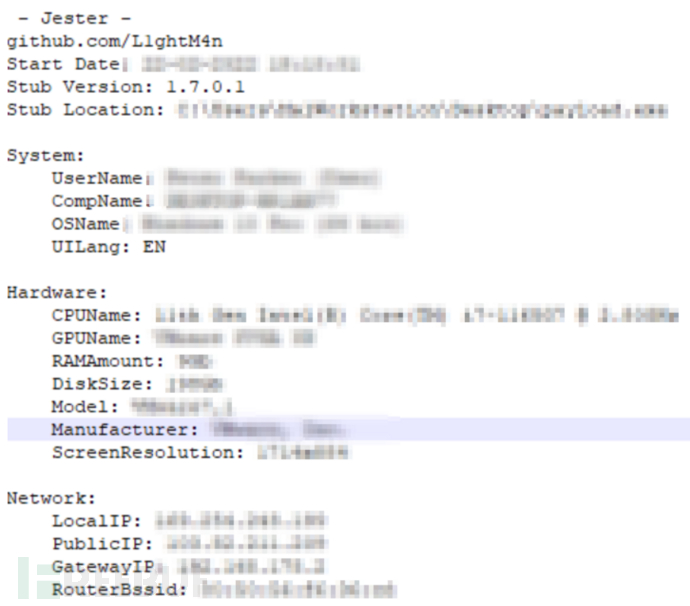

恶意软件在窃取信息后生成报告:

窃取数据

窃取数据

将所有窃取的数据存储在内存中,并将其压缩再回传。

窃取数据示例

窃取数据示例

通过 Tor 将数据回传:

下载 Tor 代理

下载 Tor 代理

Jester Stealer 使用的 Tor URL 为 hxxp://jesterdcuxzbey4xvlwwheoecpltru5be2mzuk4w7a7nrhckdjjhrbyd.onion。

如果数据未被回传到 Tor 服务器中,恶意软件将文件上传至公共文件托管服务器 AnonFiles,命名以 AttackerName_username_systemname.zip为格式。

上传文件

上传文件

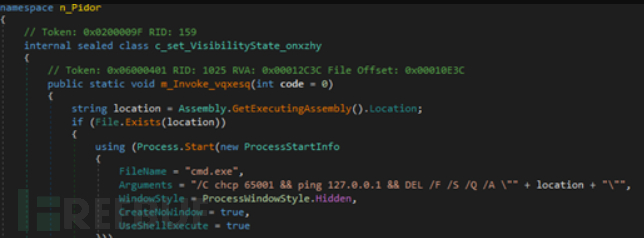

成功窃密后,恶意软件会从失陷主机中自行删除。

自删除

自删除

结论

窃密恶意软件正在演变为令人担忧的安全威胁之一。攻击者窃取用户凭据、系统信息,甚至是屏幕截图或者其他隐私数据。

IOC

hxxp[:]//jesterdcuxzbey4xvlwwheoecpltru5be2mzuk4w7a7nrhckdjjhrbyd.onion

8879ae061540ce3de496adec3683b0fe

a30d170412986b90ce293b5a8ff7dfd8

9196e0e3234ef664e828eba9628f468d

c73c7c93101d4d741c79127a37d13d3a

7989d8fb3ec96482016acd52d56ea7f8

3986844f88921ccaba28a173a843c27a

26e71a30d1e8b43be1f16d3483d1d44c

9378111ed1b30ad23d37d7d7c33345d1

952cd4334dc6b9c1a3e0d0ab64d5afb2

90257b4f1de0e70235b2ff7419803afa

2cd2390f2138b725f4176343784c7705

参考来源

Cyble

扫描关注公众号

扫描关注公众号