JS逆向实操案例(一)

JS逆向某验滑动加密分析

今天给大家来分析并还原某验的 JS 加密,做过爬虫的应该都知道遇到过这个验证码,如果你还没遇到以后你会碰到的相信我

话不多说,时间宝贵,进入正题!

抓包

进入官网,点击选择今天的主题滑动验证,其他验证类型的加密大同小异,只要你掌握了下面的方法!

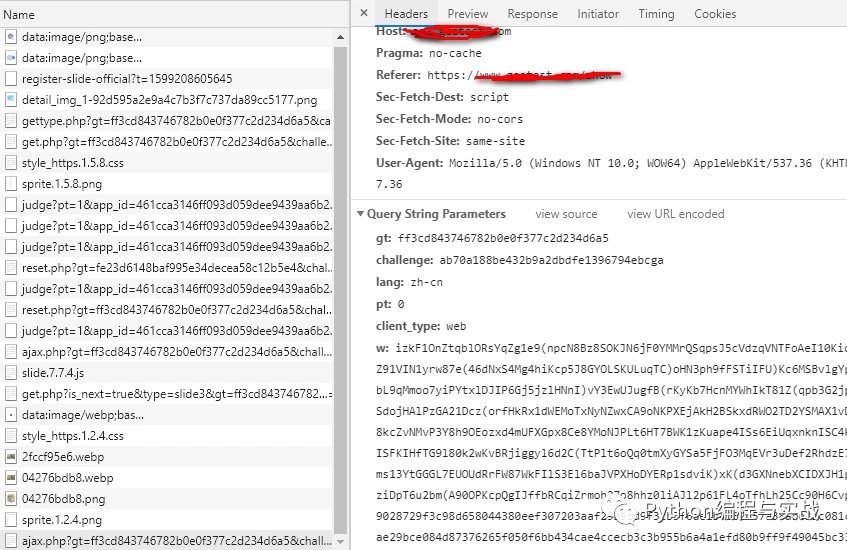

点击按钮抓包,随意拖动一下,请求数据包如下

可以看到一堆请求参数,其实你要做的就是实现 w 的加密

点击进去,就能看到加密的 JS 文件,为便于分析将其保存到本地。

AST 还原

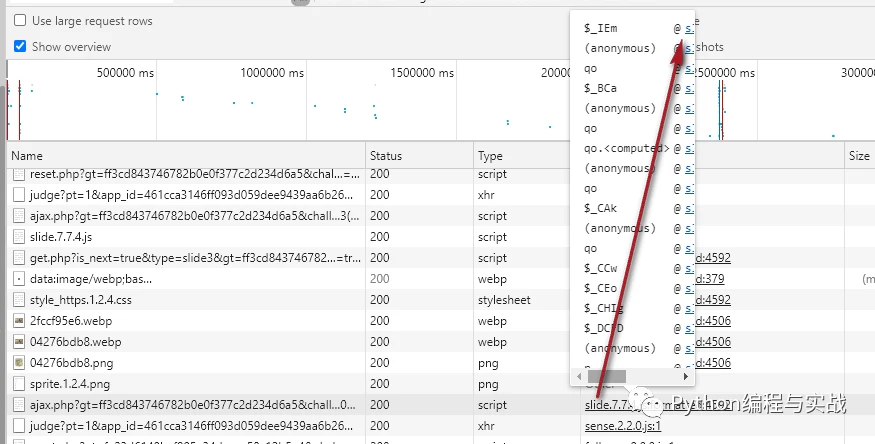

通过调试可以看到有大量的 unicode 格式的编码以及数组名称的混淆

传统解决方法是在浏览器 console 端输入就能看到它的庐山真面目,但是这种方法太麻烦了,接下来我们用 AST 来将其还原!

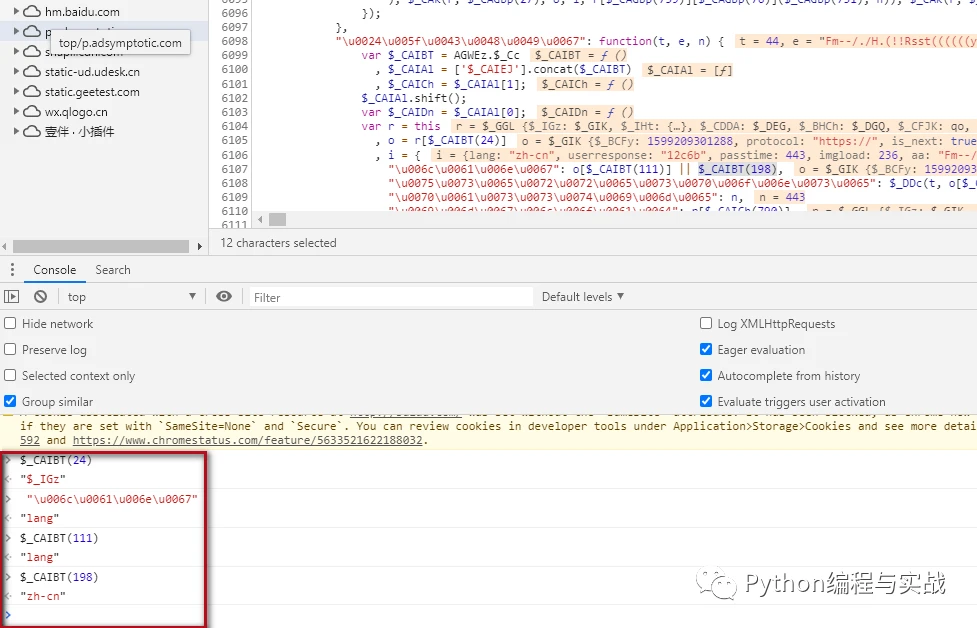

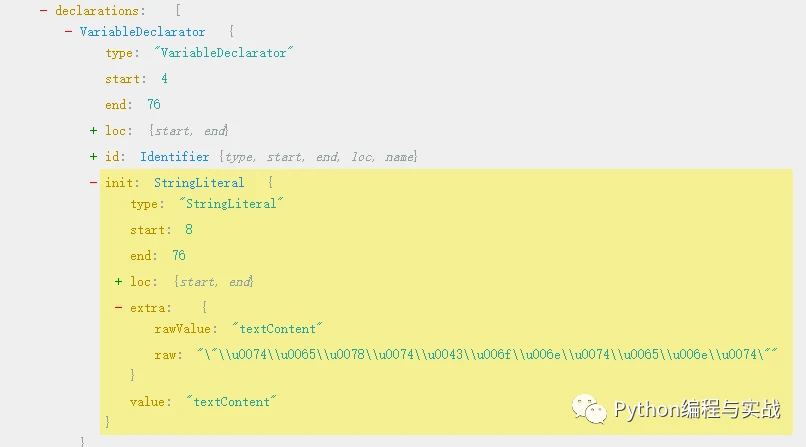

首先还原 unicode 编码,打开 AST 在线解析网站(https://blogz.gitee.io/ast/[1])

将待还原的代码放进去

可以看到只需要把 extra 属性删掉就能还原原来的值。遍历代码如下:

注意 jscode 就是之前扣下来的 JS 代码, 最后将还原后的代码写入到 decode_slide.js 文件中

接下来是混淆数组的还原。观察调试代码,所有的数组都是基于 JS 文件中开头的大数组 KBBji.$_Co,同时将该数组赋值给很多变量,这些变量名都是随机生成的。

所以接下来我们要做的找出这些变量名称,然后将其替换成对应的字符串值!

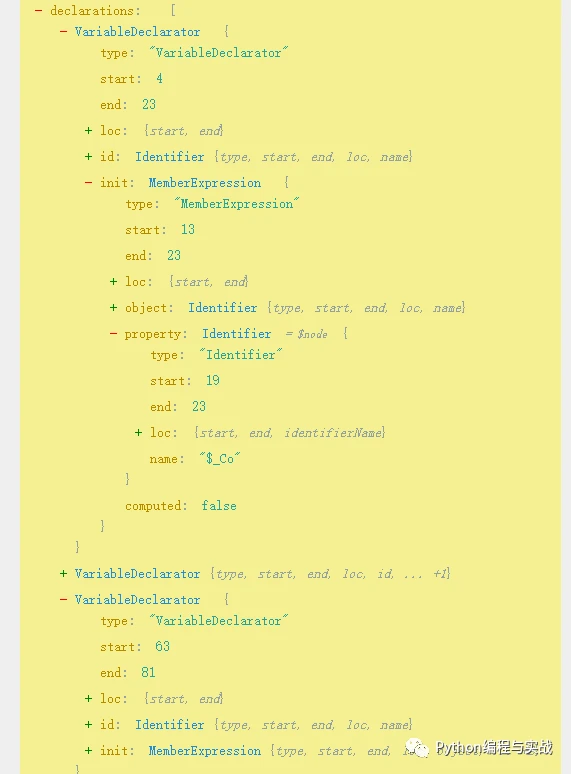

AST 在线解析一下

image.png

根据解析结果,编写相应的遍历代码

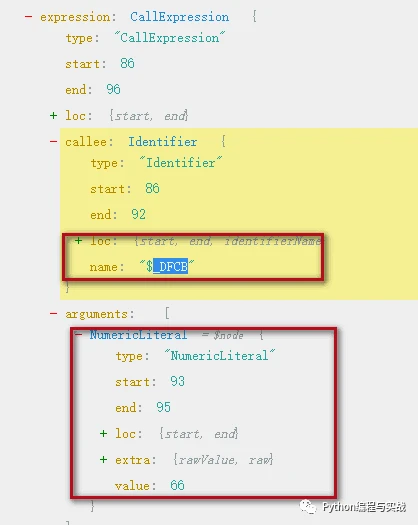

上面就将所有的变量名找出来了,找到之后就能将所有的这种形式 $_DFCB(66) 代码还原了,这样代码就能有个直观感受!

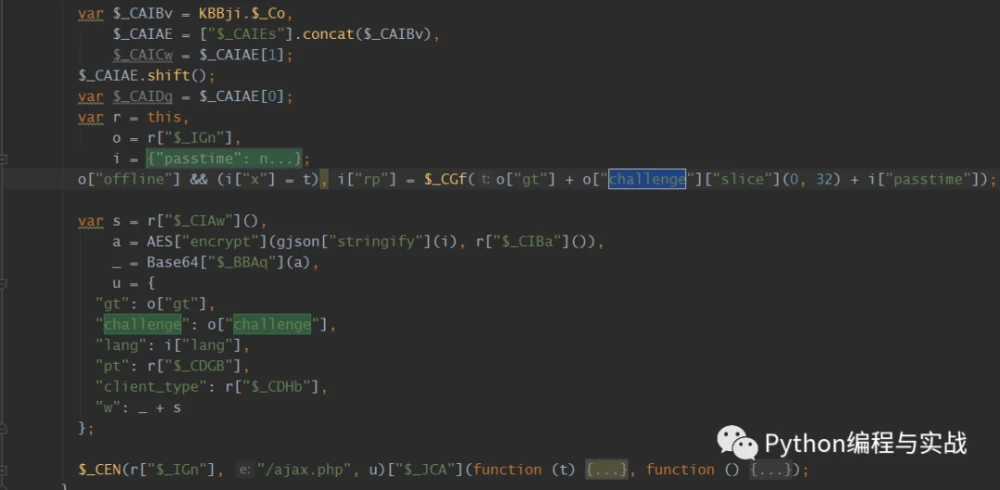

相信聪明的你很快就能写出还原的代码。经过上面几步整体还原后的代码是这样的

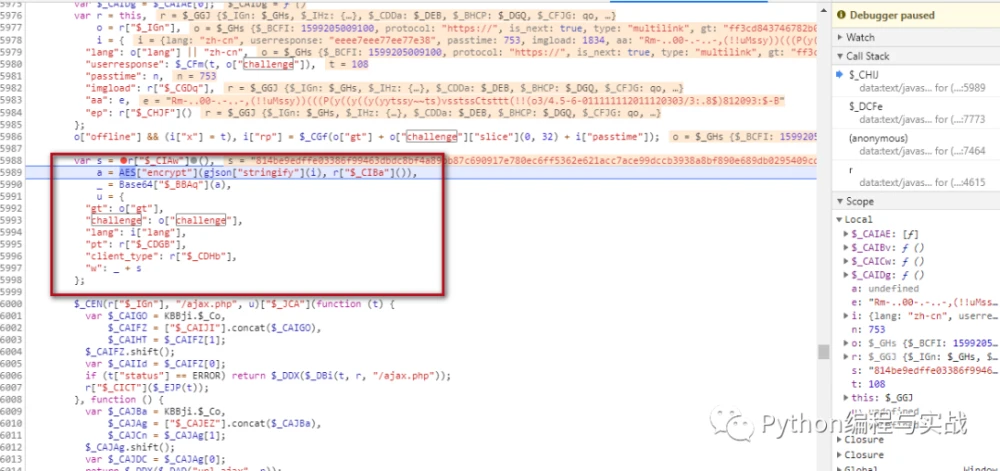

根据关键词很快就能搜索到加密所在位置,清晰可见!如果不还原你是搜不到的..还原后在网站上我们也能很快定位到加密位置,打上断点

同样的代码可读性相差多大,相信你一眼就能看到。你以为这样就完了?No!

Reres 替换

既然代码已经还原了,但是我们在网站上调试的时候还是混淆的代码,那怎么办呢?

接下来上另一个神器 Reres, 它的作用是将请求映射到本地,即你可以用本地 JS 来代替远程 JS 文件。

用法直接参考它的 githubhttps://github.com/annnhan/ReRes[2]

好了有了这个东西,我们就能在网站上用还原后的 JS 来进行调试,太强了把!

效果如下:

tql,这下加密参数扣起来就没压力了吧!

破了这几种爬虫加密算法后,我的路更近了「JS逆向3」

JS逆向是爬虫的难点,是爬虫路上的拦路虎。所谓逆向就是破解网站使用的js加密算法,拆解相关的参数。然后就可以登堂入室了。

本文总结了JS中最常用的加密算法。正所谓练武不练功,到老一场空。掌握好加密算法就是爬虫技术的功。如果你是爬虫是认真的,认真阅读,收藏,讨论。

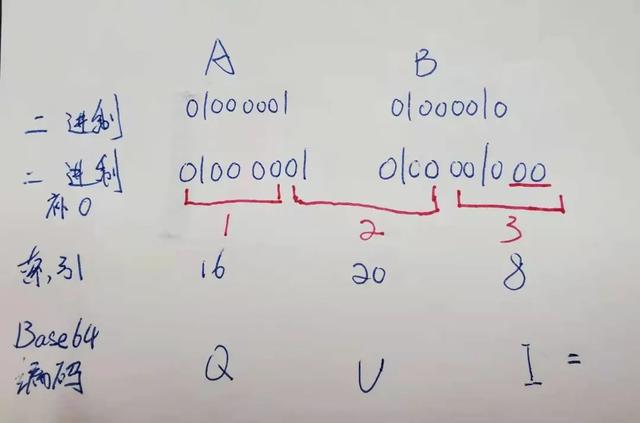

伪加密算法:base64

Base64是一种用64个字符来表示任意二进制数据的方法。

问:为什么base64被成为伪加密算法?

答:使用base64将明文变成密文的操作最多算是混淆。没有密钥注入算法,所以只要拿到密文进行base64解密就能得到对应的明文。

当然还有一种情况就是实现base64的代码被改写,成为定制版的base64算法。这也没关系,把js代码抠出来再用python去执行,也能将密文解密。

识别方式:由于base64的编码的特性,要编码的二进制数据如果不是3的倍数,最后会剩下1个或2个字节,Base64用\x00字节在末尾补足后,再在编码的末尾加上1个或2个=号,表示补了多少字节。根据这个特性,一般密文结尾处如果是'='结尾的,可以先判断是base64编码而成。

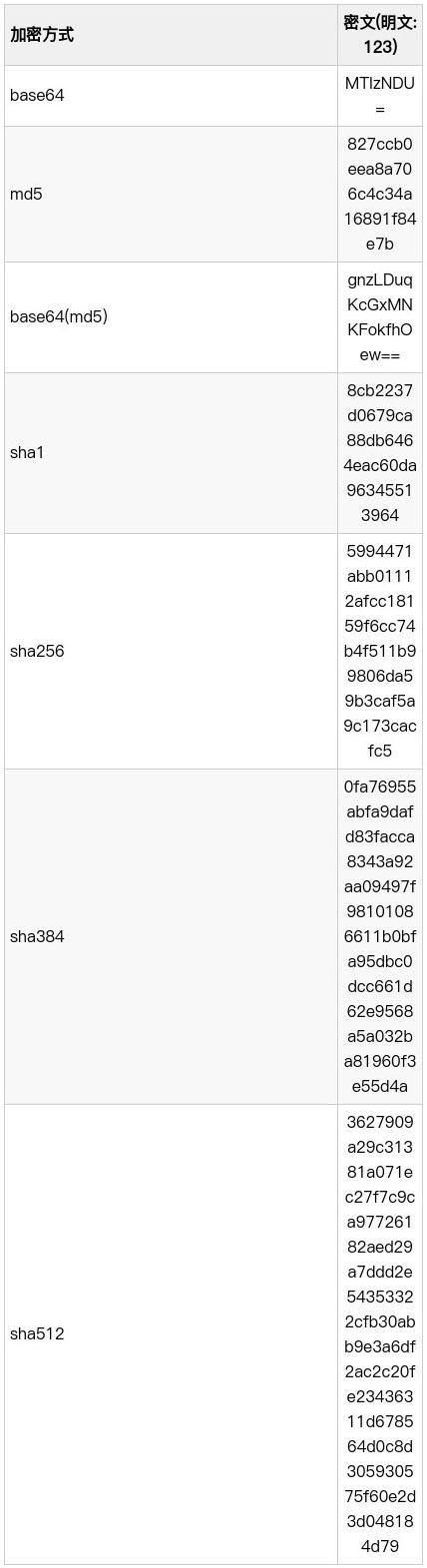

信息摘要算法:MD5、SHA

摘要算法又称哈希算法、散列算法。它通过一个函数,把任意长度的数据转换为一个长度固定的数据串(通常用16进制的字符串表示)。

信息摘要算法信息摘要位数备注MD5128bitSHA-1160bitSHA-224224bitSHA-256的“阉割版”SHA-256256bitSHA-384384bitSHA-512的“阉割版”SHA-512512bit

摘要算法不能被称为加密算法,因为它是单向操作明文的。单向操作的意思就是,将明文变成‘密文’之后是无法再将'密文'变成明文(部分信息摘要算法已经被突破,可实现'密'转明)。

基于这种单向操作的特性,摘要算法一般被用于确保信息传输完整一致。在爬虫模拟登录部分这种算法用得会比较多,举个栗子:

假设我现在要将用户名是kevin,密码是123在网页上进行登录,浏览器会先通过js代码将密码123转成202cb962ac59075b964b07152d234b70(MD5)再发送给服务器。服务器收到后,知道这个用户名为kevin想要登录,所以从数据库中调取了kevin对应的密码123,然后在服务器端也对123进行相应的加密(哈希)也得到202cb962ac59075b964b07152d234b70,校验两者一致,服务器就返回给客服端登录成功的响应。

在实际JS逆向中哈希函数的源码经常会被改写,成为定制版哈希函数;还有就是在哈希过程中,明文会被加盐值,遇到些情况就需要认真分析源码。

加盐:上述栗子中,只对密码进行 md5 加密是肯定不够的。聪明的程序员想出了个办法,即使用户的密码很短,只要在他的短密码后面加上一段很长的字符,再计算 md5 ,那反推出原始密码就变得非常困难了。加上的这段长字符,我们称为盐(Salt),通过这种方式加密的结果,我们称为加盐 Hash。

import hashlibmd5 = hashlib.md5()md5.update(b'123I_love_salt') #此处的盐值为 'I_love_salt'print(md5.hexdigest())207a9e3b7f1d0c08f5444c8cb92f8d85 #运行结果

识别方式:无论明文数据的长度,经过哈希之后,长度都是固定的。MD5是32位十六进制数,SHA1是40位十六进制数,SHA224是56位十六进制数等等。在获得密文数据后,可先判断是否是十六进制数构成,再判断其长度是否是常见信息摘要位数。

对称加密(加密解密密钥相同):DES、3DES、AES

对称加密的核心就是密钥,拿到密钥就等于拿到数据。也不用去管你是AES还是DES,还有多少轮加密的,拿到密钥就用python现成的库去实现解密。

AES密钥长度密钥长度对应的轮数128bit10192bit12256bit14

识别方式:密文数据的长度会随着明文数据的长度而变化。

非对称加密(分公钥私钥):RSA

对付像RSA这种非对称加密算法,我们心中应牢记十六字方针——“公钥加密,私钥解密。私钥加密,公钥解密”。

在非对称加密算法中,加密与解密的密钥肯定是不一样的(一样的话,就不叫非对称加密算法了)。牢记“十六字方针”后,我们只要找到‘公钥’和‘私钥’就能解密了。当然python也有现成的库进行RSA解密。

识别方式:RSA公钥加密会进行类似MD5加盐的操作,所以相同的明文,用相同的公钥进行RSA加密会生成不同的密文。

RSA的密钥对不仅可能存在JS代码中,还有很有可能会存在在HTML文件中。这时我们进行全局搜索关键词RSA,KEY,encrypt一处处判别就会有意外收获。

自定义加密函数

顾名思义,这种加密解密形式是非常规的,每个程序员都可以写属于自己风格的加密方式。对于逆向这种加密方式,我们还是抠出加密代码就行了。

这种形式的加密方式应该算逆向中最难的,因为解密者需要去理解加密者的代码逻辑,并避开加密者设的各种坑。最后就看谁JS玩得更6了。

补充

在实际逆向项目中MD5、SHA、AES、RSA,自定义加密函数使用频率是最多的。而且极有可能会碰到多种不同加密算法混合使用,例如:网页数据先base64再AES再进行base64,或者解密明文的RSA的密钥对被aes加密了等等情况。

DES、3DES、AES、RSA、MD5、SHA传入的数据或者密钥都是bytes数据类型,不是bytes数据类型的需要先转换;密钥一般是8的倍数。

附录参考

下面表格是把明文123用不同算法加密后的密文。相关的加密方法源码可以在下面的知识星球获得。

扫描关注公众号

扫描关注公众号